Our website is not supported on this browser

The browser you are using (Internet Explorer) cannot display our content.

Please come back on a more recent browser to have the best experience possible

Alors que les projets informatiques ne concernent généralement qu’une partie de l’entreprise qui utilise un nouveau service ou de nouveaux outils, les projets de sécurité touchent tout le monde, y compris les partenaires. Le changement dans la C-Suite pour inclure un responsable de la sécurité de l’information (CISO) est devenu un changement significatif et l’émergence et même la banalisation de DevSecOps conduisent à un autre changement.

Par conséquent, les PMO conformité et sécurité deviennent une réalité et seront un élément fondamental pour atteindre des résultats fructueux.

Les PMO existent depuis les années 90. En général, ils ne se concentrent pas sur les projets de sécurité dans la plupart des entreprises. Si les entreprises peuvent disposer de talents et de ressources en matière de sécurité, il est assez rare qu’elles possèdent également toutes les compétences nécessaires en matière de gestion. Le programme de sécurité est donc dépourvu de la structure PMO nécessaire.

Les entreprises sont aujourd’hui confrontées à un risque cybernétique croissant en raison du travail à domicile, de l’utilisation d’appareils potentiellement non sécurisés ou d’une protection antivirus obsolète. L’apparition de l’informatique publique cloud a conduit les fournisseurs à créer de nouveaux canaux et de nouvelles méthodes de protection des données, suivis rapidement par le parrainage de nombreux nouveaux projets par les entreprises. Il existe tellement d’options de sécurité, entre l’adoption de nouveaux outils et services, dans un paysage en constante évolution et avec des plateformes technologiques en expansion permanente.

Ces nouvelles solutions et politiques de sécurité peuvent avoir et auront un impact considérable sur les entreprises, mais il s’agit souvent de solutions que très peu de personnes comprennent et peuvent expliquer. Très souvent, les techniciens très qualifiés ne parviennent pas à expliquer les avantages commerciaux d’un changement, d’un outil ou d’une réglementation en matière de sécurité.

Comme toute autre transformation de l’entreprise, la transformation de la sécurité nécessite une approche disciplinée de la gestion de projet afin d’obtenir les avantages escomptés dans l’ensemble de l’entreprise. Aujourd’hui, les entreprises ont besoin de visualiser la valeur apportée par les projets et les programmes de sécurité.

La sécurité et la conformité sont liées parce que les actifs, l’infrastructure et les données ne se trouvent pas dans réunis un seul lieu. Le modèle de l’entreprise repose sur la collaboration de différentes équipes techniques. Il est pertinent dans le cadre de l’entreprise parce que la collaboration entre les équipes techniques permet ce qui suit :

Pour en savoir plus, visitez le site (en anglais) Safeguard Cyber.

Ces risques sont présents et bien réels, et les menaces en question mettent en péril la sécurité et la conformité d’une organisation. Un PMO de sécurité et de conformité adapté peut permettre aux entreprises de mettre en œuvre les principes suivants :

Un des défis à relever est la nature fortement matricielle des entreprises technologiques ; il est difficile d’allouer des ressources aux projets interorganisationnels de l’entreprise. Pour cette raison, la mise en place d’un PMO sécurité et conformité est nécessaire et les entreprises ont également besoin d’un parrainage au niveau de la direction pour être efficaces et efficientes. Dans le cas, le PMO sécurité et conformité peut servir d’intermédiaire entre le PMO chargé de l’informatique et l’entreprise.

Nous constatons une augmentation des besoins en gestionnaires de projets axés sur la sécurité, à la recherche d’une fonction de PMO pour soutenir l’environnement informatique en constante évolution afin de mener à bien les projets de cybersécurité.

La définition d’un PMO ne change pas – un PMO est une structure organisationnelle utilisée pour normaliser les processus de gouvernance liés au portefeuille, au programme ou au projet et pour faciliter le partage des ressources, des méthodologies, des outils et des techniques.

Un PMO sécurité et conformité présente donc de nombreux avantages :

Il devra également comprendre les cadres de cybersécurité (CSF) comme NIST, ISO27001 et ITIL.

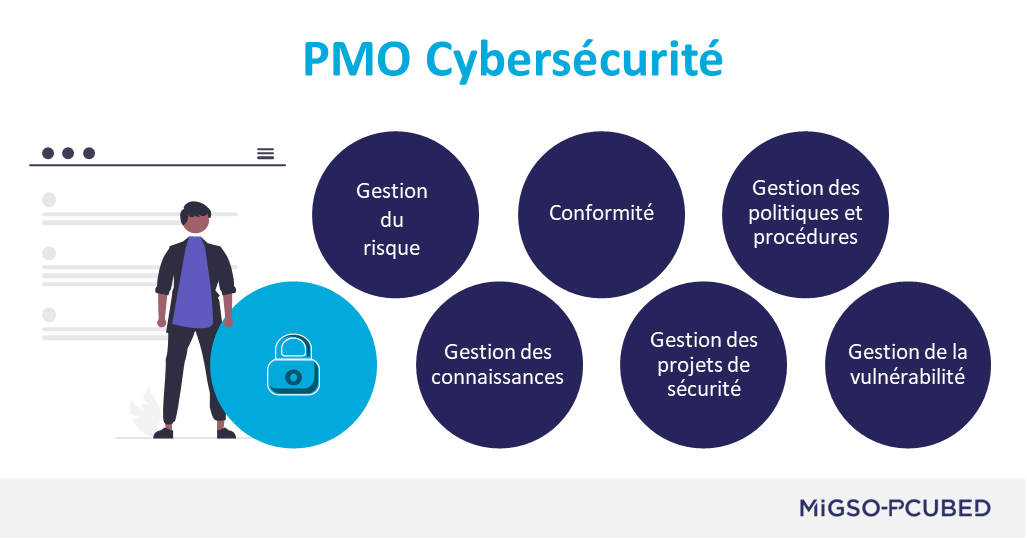

Un PMO Cybersécurité comprend six éléments principaux : gestion des risques, conformité, gestion des politiques et des procédures, gestion des vulnérabilités, gestion des projets de sécurité et gestion des connaissances.

Outre ces éléments, la mise en place d’un PMO Sécurité et Conformité doit suivre une approche bien établie. Pour commencer, faites le point sur les actifs essentiels à l’entreprise et comprenez les risques qui pèsent sur ces actifs. Si l’équipe de sécurité est submergée par les problèmes quotidiens et que le conseil d’administration ne rend compte que de la manière dont les problèmes du mois seront résolus, créez un PMO cybersécurité afin de restructurer et de gérer le programme.

Plus important encore, le PMO cybersécurité peut prendre en compte les piliers fondamentaux que sont la responsabilité, l’obligation de rendre des comptes, la transparence, l’intégrité, la sensibilisation, la disponibilité, la confidentialité, la performance et l’authenticité.

Contactez-nous pour plus d’informations sur la manière de mettre en place votre PMO sécurité et conformité. Nous vous fournirons plus de détails sur l’approche que nous vous proposons :

Le CSF (Cyber Security Framework) se concentre sur la prise de décision en matière de cybersécurité en fonction du risque commercial et définit les principales fonctions d’un programme de cybersécurité comme étant l’identification, la protection, la détection, la réponse et la récupération.

Une fois que les actifs et les risques de l’entreprise sont compris, des mesures peuvent être mises en œuvre pour atténuer les risques inhérents à l’environnement opérationnel. Les mesures de protection comprennent des activités telles que :

Voici un exemple de projets qui seraient gérés par le PMO sécurité et conformité :

Le modèle opérationnel de sécurité et de conformité sera relié au modèle opérationnel informatique afin de soutenir la croissance de l’entreprise.

Quelle que soit sa taille, chaque entreprise a besoin d’un programme de cybersécurité axé sur la réussite commerciale. En s’appuyant sur le CSF du NIST et en utilisant la structure organisationnelle du PMO cybersécurité, chaque entreprise peut faire passer la cybersécurité du statut de risque commercial inconnu à celui d’atout commercial.

N’attendez pas qu’une brèche importante se produise pour commencer à réfléchir à la structure de votre programme. Pour les grandes entreprises, l’inaction peut s’avérer très coûteuse et entraîner une perte de profits, de productivité et de réputation.

Cet article a été rédigé en anglais par Alf Raju, Directeur Commercial chez MIGSO-PCUBED USA.

Vous avez aimé ce que vous venez de lire ?

Restons connecté.

Pas de spams, que des articles (en anglais) intéressants dans notre newsletter internationale .

Nous combinons notre expertise en Management de projet avec une fine connaissance de l’industrie pour fournir des services à haute valeur ajoutée.

MIGSO-PCUBED est une filiale du groupe ALTEN.

Partout dans le monde

Australia – Canada – France – Germany – Italy – Mexico – Portugal – Romania – South East Asia – Spain – Switzerland – United Kingdom – United States

© 2024 MIGSO-PCUBED. Tous les droits sont réservés | Informations juridiques | Politique de confidentialité | Gestion des cookies | Intranet

Un super poste résulte aussi d’un super environnement de travail : la culture d’entreprise, les équipes, leur énergie…

Alors dites-nous en plus sur vous : qui vous êtes, votre projet, vos ambitions,

et trouvons ensemble l’opportunité qui correspondra le mieux à votre profil.

Chers (ères) candidats, nous tenons à vous informer que vous ne serez contacté par e-mail qu’à partir du nom de domaine suivant : migso-pcubed.com. Soyez vigilant(e) et assurez-vous que vous interagissez uniquement avec nos sites officiels. L’équipe MIGSO-PCUBED

Choisissez votre langue

Our website is not supported on this browser

The browser you are using (Internet Explorer) cannot display our content.

Please come back on a more recent browser to have the best experience possible