Our website is not supported on this browser

The browser you are using (Internet Explorer) cannot display our content.

Please come back on a more recent browser to have the best experience possible

Aunque los proyectos de IT suelen afectar a una parte de la organización que utiliza un nuevo servicio o herramientas, los proyectos de seguridad afectan a todos, incluido a los socios. La tendencia de las juntas de dirección de incluir un director de seguridad de la información (CISO, del inglés Chief Information Security Officer) se ha convertido en un cambio significativo, y la aparición e incluso la generalización de DevSecOps están liderando un cambio aún mayor.

Como resultado, las PMO para el cumplimiento de las normativas de seguridad se están convirtiendo en una realidad y serán una parte fundamental para lograr resultados satisfactorios.

Las PMO existen desde los años 90. En general, en la mayoría de las empresas las PMO no se centran en proyectos de seguridad. Aunque las organizaciones pueden tener talento y recursos en materia de seguridad, es bastante raro que también tengan todas las capacidades de gestión necesarias. De este modo, el programa de seguridad queda desprovisto de la necesaria estructura de una PMO.

Las organizaciones se enfrentan hoy en día a un riesgo cibernético cada vez mayor por trabajar desde casa, utilizar dispositivos potencialmente inseguros o emplear una protección antivirus obsoleta. La aparición de las capacidades de la nube pública ha llevado a los proveedores a crear nuevos canales y formas de proteger los datos, seguidos rápidamente por las empresas que patrocinan muchos proyectos nuevos. También hay muchas opciones de seguridad entre la adopción de nuevas herramientas y servicios en un panorama siempre cambiante de plataformas tecnológicas en expansión.

Estas nuevas soluciones y políticas de seguridad pueden tener y tendrán un enorme impacto en las empresas, pero a menudo se trata de soluciones que muy pocas personas entienden y pueden explicar. Muy a menudo, los profesionales muy técnicos no consiguen explicar las ventajas empresariales de un cambio, herramienta o normativa de seguridad.

Al igual que cualquier otra transformación empresarial, la transformación de la seguridad requiere un enfoque disciplinado de gestión de proyectos para obtener los beneficios esperados en toda la organización. Las empresas de hoy necesitan visualizar el valor que aportan estos proyectos o programas de seguridad.

La seguridad y el cumplimiento normativo están vinculados porque los activos, la infraestructura y los datos no se encuentran en un único centro de datos local. El modelo de organización se basa en el trabajo conjunto de distintos equipos técnicos. Lo cual es relevante en el entorno empresarial porque la colaboración entre equipos técnicos permite lo siguiente:

Con el trabajo remoto e híbrido actual, es esencial un enfoque unificado para gestionar vulnerabilidades como el uso de la nube, la infraestructura de red, el uso de dispositivos personales, los riesgos reales con apps y plataformas no validadas y las nuevas vulnerabilidades en aquellas ya existentes.

Para más información, visita Safeguard Cyber (en inglés).

Estos riesgos están presentes y son muy reales, y las amenazas que se ciernen ponen en peligro la seguridad y el cumplimiento de las normativas por parte de una organización. Una PMO para la seguridad y el cumplimiento normativo adecuada puede facultar a las empresas para implantar los siguientes principios:

Uno de los retos de la gestión es la naturaleza altamente matricial de las organizaciones tecnológicas; por lo que resulta difícil asignar recursos a proyectos corporativos inter-organizativos. Por lo tanto, es necesario establecer la PMO para la seguridad y el cumplimiento normativo, y las organizaciones también requieren el patrocinio a nivel ejecutivo para ser eficientes y eficaces. Aquí, la PMO para la seguridad y el cumplimiento normativo puede proporcionar el conducto entre la organización de la PMO de IT y la empresa.

Estamos observando un aumento de la necesidad de gestores de proyectos centrados en la seguridad que busquen una función dedicada de PMO para ofrecer soporte al siempre desafiante entorno de IT para entregar proyectos de seguridad cibernética con éxito.

La definición de una PMO no cambia: una PMO es una estructura organizativa utilizada para estandarizar los procesos de gobernanza relacionados con carteras, programas o proyectos y facilitar la puesta en común de recursos, metodologías, herramientas y técnicas.

Una PMO para la seguridad y el cumplimiento normativo tiene muchos beneficios clave, tales como:

También tendrá que trabajar con un conocimiento de los marcos de ciberseguridad (CSF, del inglés Cyber Security Frameworks) como NIST, ISO27001 e ITIL (todas en inglés).

Para más información, consulta US CyberSecurity Net y US Cybersecurity Magazine (en inglés).

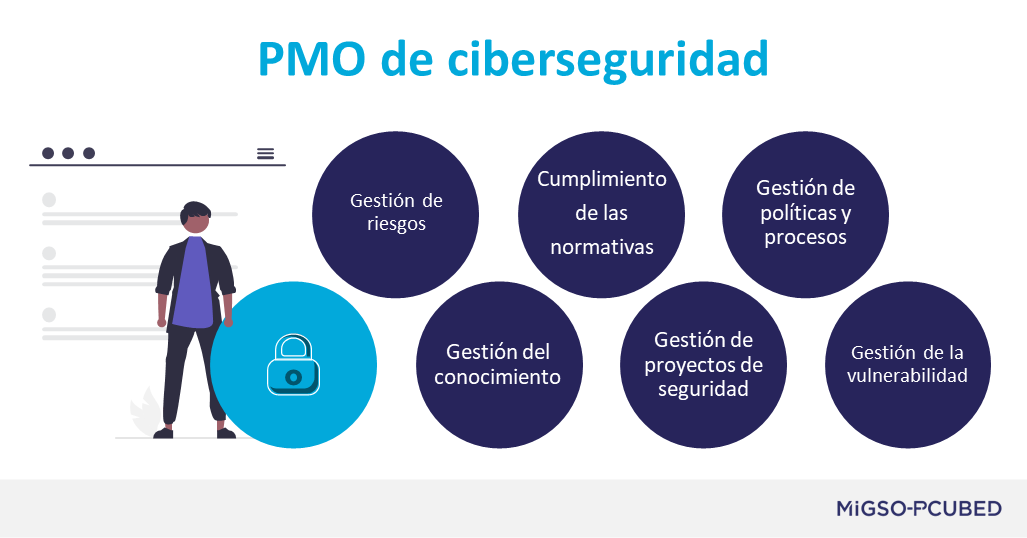

Una PMO de ciberseguridad consta de seis componentes principales: Gestión de riesgos, cumplimiento normativo, gestión de políticas y procedimientos, gestión de vulnerabilidades, gestión de proyectos de seguridad y gestión del conocimiento.

Además de estos componentes, la creación de una PMO para la seguridad y el cumplimiento normativo debe seguir un enfoque bien establecido. Para empezar, haz balance de los activos esenciales para tu empresa y comprende el riesgo que corren. Si el equipo de seguridad está desbordado con los problemas del día a día, y el único informe de la junta es sobre cómo se resolverán los problemas del mes, establece una PMO de ciberseguridad para ayudar a reestructurar y gestionar el programa.

Y lo que es más importante, la PMO de ciberseguridad puede abordar los pilares básicos de responsabilidad, rendición de cuentas, transparencia, integridad, concienciación, disponibilidad, confidencialidad, rendimiento y autenticidad.

Ponte en contacto con nosotros para obtener más información sobre cómo crear tu PMO para la seguridad y el cumplimiento normativo, donde te ofreceremos más detalles sobre nuestro enfoque sugerido:

El marco de ciberseguridad (CSF, del inglés Cyber Security Framework) se centra en la toma de decisiones en materia de ciberseguridad en función del riesgo empresarial y define las funciones principales de un programa de ciberseguridad como Identificar, Proteger, Detectar, Responder y Recuperar.

Una vez comprendidos los activos y riesgos de la empresa, pueden aplicarse medidas para mitigar los riesgos inherentes al entorno operativo. Las medidas de protección incluyen actividades como:

Un ejemplo de proyectos que se gestionarían a través de la PMO para la seguridad y el cumplimiento normativo son los siguientes:

El modelo operativo de seguridad y cumplimiento normativo se conectará con el modelo operativo de IT para apoyar el crecimiento del negocio.

Independientemente de su tamaño, toda organización necesita un programa de ciberseguridad centrado en el éxito empresarial. Al estructurarse en torno al CSF del NIST y utilizar la estructura organizativa de la PMO de ciberseguridad, todas las empresas pueden conseguir que la ciberseguridad pase de ser un riesgo empresarial desconocido a un activo empresarial.

No esperes a que se produzca una brecha importante para empezar a pensar en la estructura de tu programa. Para las grandes empresas, no hacer nada puede resultar muy costoso, con la consiguiente pérdida de beneficios, productividad y reputación.

Este artículo fue escrito originalmente en inglés por Alf Raju, director comercial de MIGSO-PCUBED EE.UU.

También te puede interesar:

Sigamos en contacto.

Sin spam, lo prometemos. Solo grandes cosas para leer en nuestra newsletter.

Combinamos nuestra experiencia en Gestión de Proyectos con un excelente conocimiento de la industria para ofrecer servicios de alto valor.

MIGSO-PCUBED es parte del grupo ALTEN.

Por todas partes del mundo

Australia – Canada – France – Germany – Italy – Mexico – Portugal – Romania – South East Asia – Spain – Switzerland – United Kingdom – United States

© 2024 MIGSO-PCUBED. Todos los derechos reservados | Aviso legal | Politica de privacidad | Gestión de cookies | Intranet

Our website is not supported on this browser

The browser you are using (Internet Explorer) cannot display our content.

Please come back on a more recent browser to have the best experience possible